Uporządkuj swoje dane w sieci

Czy cenisz sobie bezpieczeństwo?

Od zawsze poczucie bezpieczeństwa było stanem i wartością, do której dążyliśmy, by móc komfortowo żyć, pracować i rozwijać się. Wciąć staramy się unikać zagrożeń, szczególnie troszcząc się o naszych najbliższych. Od co najmniej kilkunastu lat powinniśmy też mieć świadomość, że przestrzeń cyfrowa, w której funkcjonujemy też wymaga ostrożności. Czasem, działając na skróty lub nierozważnie, zostawiamy informacje, które mogą zostać wykorzystane przeciwko nam. Czasem, to nasi znajomi pozostawiają dane, które mogą wpłynąć negatywnie na nasz wizerunek lub posłużyć do cyberataku. Dlatego wiedza i umiejętności związane z zabezpieczaniem danych w sieci, nie tylko pozwalają ochronić naszą prywatność, ale mogą nam pomóc zabezpieczyć cenne dane firmy czy organizacji, w której pracujemy. W tym obszarze wciąż powinniśmy podnosić swoje kompetencje, tym bardziej, że metody i narzędzia cyberprzestępców ewoluują, co potwierdzają statystyki. Ale zacznijmy od podstaw…

Czy zastanawiasz się, co publikujesz?

Opublikowane informacje w Internecie zostają na zawsze. Słyszymy to od lat. Niby można je usunąć z konkretnego miejsca w sieci, ale przecież wcześniej ktoś mógł je pobrać, skopiować, udostępnić lub zachować na inną okazję. Pozostawiamy cyfrowe ślady właściwie codziennie, kiedy przeglądamy strony internetowe, wypełniamy formularze albo korzystamy z bezpłatnego oprogramowania, które podczas rejestracji też wymaga od nas podania na przykład naszego adresu e-mail.

Dodatkowo, miejmy nadzieję, że już bardziej świadomie, zapełniamy nasze konta internetowe wpisami, komentarzami, zdjęciami i filmami. Niektóre z nich zdecydowanie powinny pozostać tylko do wglądu naszych najbliższych. Dlatego warto zawsze filtrować treści i dokonywać wyboru, co nadaje się do publicznej wiadomości, a co powinno być nadal chronione. Myślenie o tym, do kogo informacja może trafić i jakie będzie to miało konsekwencje dla nas i naszych bliskich to sprawa kluczowa. Podsumowując – świadomość publikacji to podstawa.

Czy sprawdzasz, co wyświetla wyszukiwarka internetowa na Twój temat?

Dobrym zwyczajem jest co jakiś czas sprawdzić, co ludzie mogą wyszukać na nasz temat za pomocą wyszukiwarki internetowej. Wpisując swoje imię, nazwisko, pseudonim, miejsce pracy itp. (można do tego użyć trybu incognito), można czasem się zaskoczyć co wyskoczy w wynikach wyszukiwania. Informacje dotyczące naszej tożsamości mogły przecież trafić do Internetu przez strony lub media społecznościowe, których nie używamy. Pierwszym krokiem powinno być sprawdzenie, czy przypadkiem nie udzieliliśmy zgody na ich publikację przy okazji pobierania rabatu lub dołączenia do newslettera na jakiejś stronie. Warto czytać (lub chociaż przeglądać) politykę prywatności czy klauzule informacyjne, które zgodnie z prawem powinny być dołączane, gdy ktoś zbiera nasze dane.

Jeśli okaże się, że coś jest nieprawdą, niekorzystnie wpływa na nasz wizerunek lub po prostu nie chcemy, żeby te dane były na danej stronie, warto spróbować skontaktować się z administratorem serwisu i poprosić o ich usunięcie. Istnieje też możliwość dochodzenia naszych praw na drodze prawnej, jeśli ktoś użył naszych danych bez naszej zgody, naruszył nasz wizerunek lub, w najgorszym wypadku, ośmieszył nas czy znieważył.

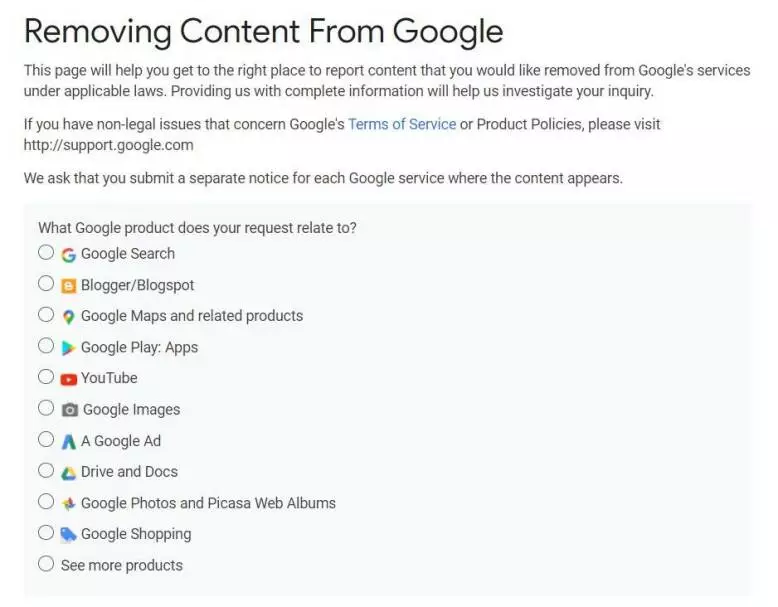

Warto jeszcze pamiętać, o tym, że mamy jeszcze jedną możliwość. Od 13 maja 2014 roku na podstawie wyroku Trybunału Sprawiedliwości Unii Europejskiej mamy prawo do bycia zapomnianym w Internecie. Na przykład za pośrednictwem specjalnego formularza można zgłaszać treści, które można wyszukać w usługach Google, tj. wyszukiwarce internetowej, wpisach na blogach, filmach na YouTube, portalu Google+, reklamach Google, Google Play itd.

Czy odpowiednio zabezpieczasz dane na swoich kontach internetowych?

W tych czasach usługi elektroniczne można właściwie uznać jako powszechne. Stworzenie konta elektronicznego oznacza wypełnienie często prostego formularza rejestracyjnego. Potem każdorazowe logowanie i wylogowywanie, o czym niestety sporo ludzie zapomina nawet wtedy, gdy korzystają z ogólnodostępnego sprzętu w pracowniach komputerowych na uczelniach czy bibliotekach.

Dla wielu z nas to podstawy bezpieczeństwa w sieci, więc dodatkowo aktualizujemy sprzęt i oprogramowanie, korzystamy z programów antywirusowych, a kiedy przychodzi powiadomienie o zmianie hasła, stosujemy się do zaleceń. Mamy świadomość, że najsłabszym ogniwem podczas ataków cyberprzestępców jest człowiek, którego wiedza może jest i na odpowiednim poziomie, ale nawyki i zachowania pozostawiają dużo do życzenia.

Dlatego też warto pamiętać o kilku radach, które zabezpieczą dane na naszych internetowych kontach. Skupmy się na podstawowych sposobach, czyli odpowiednio przygotowanych, gwarantujących nam bezpieczeństwo hasłach. Nasza data urodzenia, imię dziecka, ciągi kolejnych znaków to zdecydowanie zbyt oczywiste propozycje haseł. Biorąc pod uwagę co jakiś czas ujawniane wycieki haseł, niestety w czołówce najpopularniejszych haseł na świecie nadal znajdują się: „123456”, „password”, czy „asdfgh”. Wśród polskich haseł królują poza standardowymi ciągami typu „qwerty”, „polska”, „misiek”, „monika” i inne popularne imiona.

Jak tworzyć mocne hasła?

Możemy stworzyć hasło na podstawie ulubionej piosenki i pamiętając tylko jej wybrany fragment, wybrać pierwsze litery każdego słowa i zapisać je na przemian – dużą i małą literą. Na przykład dla fragmentu piosenki Autobiografia zespołu Perfect: „Było nas trzech, w każdym z nas inna krew, ale jeden przyświecał nam cel” otrzymamy hasło: „BnTwKzNiKaJpNc”. Aby je jeszcze lepiej zabezpieczyć na końcu warto dodać cyfry i znak specjalny, na przykład „BnTwKzNiKaJpNc#1”. W ten sposób powstanie hasło, którego złamanie, według serwisu „How secure is my password?”, zajęłoby bilion lat, co może zniechęcić potencjalnego hakera.

W takim razie sprawdzajmy siłę hasła za pomocą wspomnianego wyżej „How secure is my password?”. Jednak lepiej nie wpisywać swoich prawdziwych haseł (te podajemy tylko w miejscach, w których się logujemy). Do testowania można zamienić w hasłach znaki na inne z tej samej kategorii, czyli na przykład wielką literę „R” na „W”, a cyfrę „7” na „1” itp.

Dodatkowym zabezpieczaniem może być też „weryfikacja dwuetapowa”, która polega na skorzystaniu z dodatkowego kodu po podaniu naszego hasła. Kody mogą zostać smsem, jak to bywa w przypadku bankowości elektronicznej, wysyłane na maila czy generowane za pomocą aplikacji na smartfonie.

Możemy też w ogóle ułatwić sobie sprawę korzystając z programów (menadżerów haseł), które zapamiętują nasze hasła i loginy do wielu usług elektronicznych, a nawet generują długie i skomplikowane, losowe ciągi znaków, które możemy zastosować jako nasze hasła. Nam pozostaje tylko zapamiętać tylko jedno hasło do menadżera. Ale uwaga! Jego utrata wiąże się z utratą dostępu do serwisów, do których hasła przechowujemy (dostęp na szczęście można często uzyskać poprzez funkcję przypomnienia hasła w serwisach). Do popularnych menadżerów haseł można zaliczyć: Dashlane, LastPass, RoboForm czy 1 Password.

Czy brak działań zabezpieczających nasze dane w sieci może przynieść realne zagrożenie?

Tak. Jeśli nie zadbamy o porządki na naszych kontach może się to dla nas źle skończyć. Przede wszystkim dostępne informacje o nas podlegają ciągłemu zbieraniu, analizie i na jej podstawie powstaje nasz profil internetowy, służący profilowaniu marketingowemu. Firmy trzecie dowiadują się o naszych zachowaniach i preferencjach zakupowych. Jeśli nie chcesz zostawiać im takich informacji korzystaj z trybu incognito w przeglądarce internetowej albo dodatkowo z wyszukiwarek internetowych, które nie śledzą naszych wyszukiwać, na przykład DuckDuckGo.

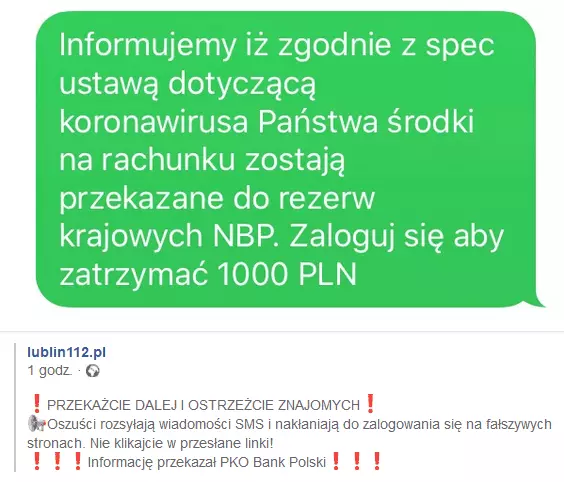

Gorzej, jeśli cyberprzestępcy celowo składają pozostawione ślady cyfrowe jak puzzle i tworzą z nich bazę, która ma ułatwić im wyłudzenie danych. Jak wygląda taki proceder? Może mieć wymiar ilościowy – przestępcy, którzy uzyskali dostęp do naszego numeru telefonu, loginu z komunikatora internetowego lub adresu mailowego wysyłają do nas (i innych tysięcy osób) wiadomość z licznymi zachętami do działania. Często podszywają się pod markę znanej firmy lub piszą w imieniu osoby, której ufamy. Takim przykładem może być na przykład kliknięcie na przycisk, który ma umożliwić nam odbiór nagrody lub wyjątkowego rabatu albo kliknięcie na link, który ma włączyć ukryte i bardzo atrakcyjne funkcje w mediach społecznościowych, ujawniające, którzy nieznajomi odwiedzają nasz profil. Ale to tylko fałszywe zachęty, mające na celu wyłudzenie, złowienie nas na wirtualnych haczyk, czyli phishing.

Jedną z jego odmian jest phishing profilowany, czyli wykorzystanie niezabezpieczonych lub ujawnionych przez nas samych informacji (zainteresowań, nawyków, miejsc, które odwiedzamy) i na ich podstawie zbudowanie profilu naszej osoby. Taki atak można potraktować jako jakościowy, jest bardziej spersonalizowany. Kiedy patrzymy na prawdziwe dane, które zostały podane, jesteśmy bardziej podatni na kliknięcie w link, który na przykład umożliwi pozyskanie dotacji na naszą działalność gospodarczą lub grantu dla stowarzyszenia, w którym działamy. Nie zważając na adres internetowy dobrze podrobionej pod względem wyglądu fałszywej strony naszego banku, możemy wypełnić formularz danymi z prawdziwego konta bankowego. Gdy przestępcy zobaczą efekt swoich działań i dowiedzą się, że ulegliśmy takim zabiegom, mogą skusić się na kradzież naszej tożsamości i być skłonni do kolejnych, gorszych w skutkach przestępstw.